简介

网络信息安全已经成为21世纪世界十大热门课题之一,已经引起社会广泛关注。网络安全是个系统工程,计算机网络安全已经成为网络建设的重要任务。网络安全技术涉及法律法规、政策、策略、规范、标准、机制、措施、管理和技术等方面,是网络安全的重要保障。随着计算机网络的广泛应用,网络安全的重要性尤为突出。因此,网络技术中最关键也最容易被忽视的安全问题,正在危及网络的健康发展和应用,网络安全技术及应用越来越受到关注。

围绕网络安全这一主题,本训练营重点覆盖了以下三方面的内容,将理论与实战密切结合,通过大量的演示和动手试验理解网络安全的关键问题,启发思考:

1.渗透测试的理论基础和核心工具;

2.典型安全问题的攻防原理,包括SQL注入、Cross-Site Scripting(XSS)、CSRF、缓冲区溢出等;

3.提高Web系统安全性的最佳实践。

培训形式

演讲 + 演示及动手实验

目标

1.了解渗透测试的理论基础和核心工具;

2.熟悉典型安全问题的攻防原理,包括SQL注入、Cross-Site Scripting(XSS)、CSRF、缓冲区溢出等;

3.结合实战,掌握提高Web系统安全性方法。

受众人群

测试经理、性能测试人员、软件质量管理人员

课程时长

2天(12H)

分享提纲

| 第一部分:Web应用安全基础 (1.5小时) | 70%的网络攻击是通过网络应用,防火墙对Web应用攻击爱莫能助,网络安全与应用安全比较,HTTP基础(请求、HTTP头、HTTP方法、HTTP应答、状态码),Open Web Application Security Project(OWASP),OWASP的十大Web应用漏洞列表,最危险的25个软件错误,输入验证,黑名单验证,白名单验证,缩小攻击面,DataTable v.s. DataSet(.Net实例),threat classification,STRIDE,IIMF,Common Weakness Enumeration (CWE), 重要的学习资源——DVWA、mutillidae样本网站 |

| 第二部分:渗透测试(2小时) | Pentest,背景,测试过程,重要资源,Kali Linux, 环境搭建,重要工具,Burp Suite详解(Instrder, Comparer, Repeater, Decode, Sequencer), NMAP, Wireshark,Metasploit,Armitage;演习目标,Metasploitable 2,下载和安装,主机入侵完整过程演示(利用IRC漏洞远程登录被攻克目标机) |

| 第三部分:数字签名和用户认证(1.5小时) | 对称加密,非对称加密,RSA算法,公钥,私钥,两种基本应用模式,Public Key Infrastructure(PKI),数字证书,X.509V3 ,Key的保护和管理,对文件进行数字签名的工具和方法,文件加密,案例分析:12306网站的数字证书,基于密码(Password)的认证,密码攻击,Man-in-the-Middle攻击(Hash-Identifier和findmyhash工具演示),使用Hydra暴力破解密码,关于密码保护的最佳实践,Single sign-on (SSO),自定义的认证系统,OAuth |

| 第四部分:XSS攻击和浏览器安全 (1.5小时) | 同源原则,例外,cross-origin resource sharing (CORS),XDomainRequest;cross-site scripting (or XSS),XSS攻击,Reflected XSS (Type-1 XSS),Stored XSS(Type-2 XSS), DOM-based XSS (Type-0 XSS),HTML Injection,防卫方法:输出编码,净化输入,HttpOnly;Cross-Site Request Forgery (CSRF),案例:2011年3月发现的Android Market漏洞,HTTP GET,使用BeEF和MSF颠覆IE,防卫CSRF攻击 |

| 第五部分:CSRF和会话管理(1.5小时) | HTTP验证,基本的HTTP访问验证,使用哈希算法的访问验证,Windows认证,Secure Socket Layer(SSL),SSL认证过程,会话管理,授权基础,目标,授权过程,访问控制模型:Discretionary Access Control (DAC)、Mandatory Access Control (MAC)、Role-Based Access Control (RBAC)、混合方案,许可类型,分层模型,客户端攻击,Time of check to time of use(TOCTOU),Cross-Site Request Forgery (CSRF), Session ID,会话状态,Cookie,cookie poisoning,SSL和HTTPS,Session Hijacking,最佳实践:强制会话超时,控制会话并发,安全使用cookie,HttpOnly |

| 第六部分:SQL注入和数据库安全 (1小时) | SQL Injection,原理,演示,真实案例:2011年LulzSec组织对Sony Music网站的SQL Injection攻击,防卫方法;设置数据库许可,存储过程,特权控制,ad-hoc SQL,直接对象引用,解决方案 |

| 第七部分:服务器端文件安全原则(1小时) | 静态内容和动态内容,文件备份,forceful browsing,目录枚举,不安全的直接对象引用,扩展名猜测,案例分析 |

| 第八部分:威胁建模和风险评估(1 小时) | 绘制信息流动图,攻击枚举,评定威胁级别,常用建模方法:Microsoft Threat Modeling、Trike 、OCTAVE 和P.A.S.T.A,案例分析 |

| 第九部分:安全开发(1小时) | 安全编程的基本原则,SDL(Security Development Lifecycle),托管代码的安全优势,.Net框架中的安全设施,安全的库,Visual C++中有关的编译和链接选项(/GS, /SAFESEH, /NX, /DYNAMICBASE),安全测试,OWASP Comprehensive Lightweight Application Security Process (CLASP),Security = Hardware + Software + Process,Software Assurance Maturity Model (SAMM) |

| 第十部分:App 移动业务安全和漏洞分析(2.5 小时) | 安卓操作系统的安全模型,内建的安全设施:ASLR、DEP、safe_iop、dlmalloc扩展,IPC和binder机制,基于intent的攻击举例,NFC和基于NFC的攻击,拦截网络数据,信息泄露,移动恶件(Malware)举例,移动浏览器和WebView,对WebView的攻击,WEB服务,针对XML-WEB服务的攻击,对WebView的攻击案例分析,为安卓应用做渗透测试(过程和主要工具),为iOS应用做渗透测试 |

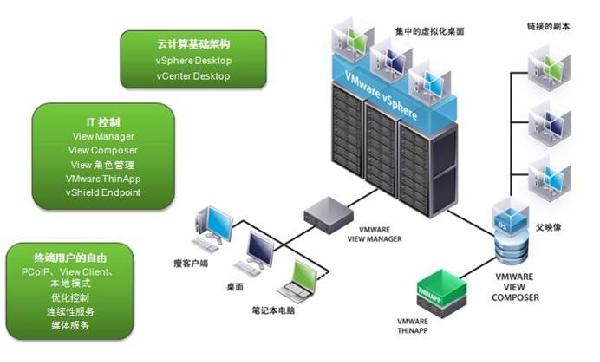

| 第十一部分:云安全初步(1小时) | 云安全联盟(CSA)定义的主要威胁(Top Threats to Cloud Computing),云服务存在的主要漏洞排名,跨虚拟机攻击,多级云安全(MTCS)标准,云安全事故案例分析 |

Jack Zhang

百林哲咨询(北京)有限公司专家团队成员

Jack Zhang

百林哲咨询(北京)有限公司专家团队成员

Jack Zhang

百林哲咨询(北京)有限公司专家团队成员

Jack Zhang

百林哲咨询(北京)有限公司专家团队成员

Jack Zhang

百林哲咨询(北京)有限公司专家团队成员

Jack Zhang

百林哲咨询(北京)有限公司专家团队成员

Jack Zhang

百林哲咨询(北京)有限公司专家团队成员

京ICP备2022035414号-1

京ICP备2022035414号-1